对BugScan的漏洞挖掘之一

全文十万字都写不完

只公开其中一个点

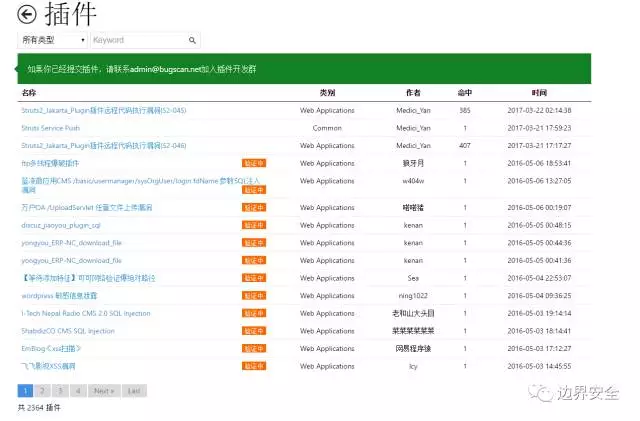

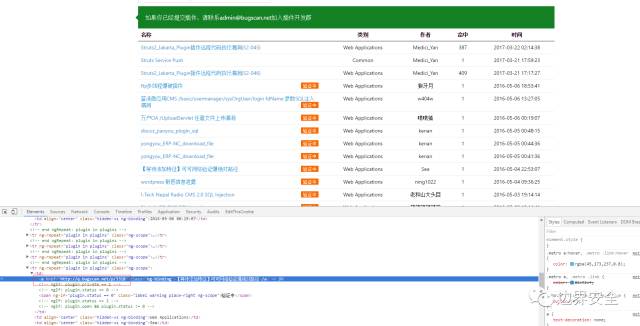

BugScan一共2364个插件

可以查看是3100个插件

用到的工具 Google Chrome、Fiddler 4

本文关键:

old.bugscan.net

算是漏洞挖掘吧

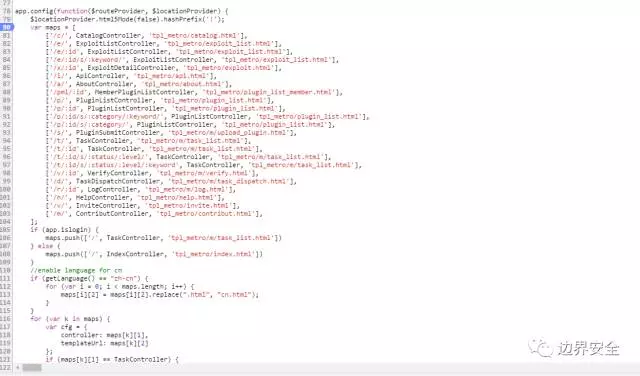

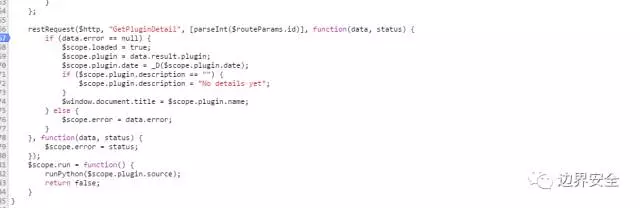

前端结构:

HTML+Angularjs

Angularjs是分为model、controller、view

这里重点在JS

看看controller跑哪去了

所以就对metro-controllers.js

进行了简单的分析

App.config 进行了模板的加载

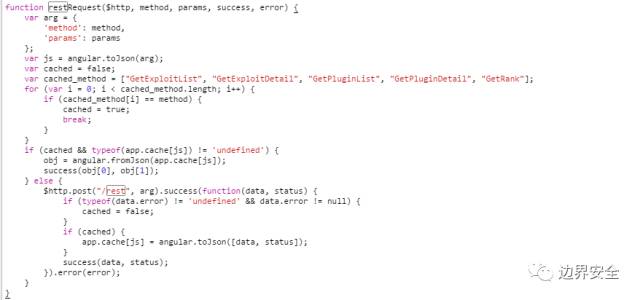

Network 记录了每次通讯的请求

每次通讯都是:https://old.bugscan.net/rest

这个地址,有固定的json格式

{“method”:“GetTaskList”,“params”:[0,12,-1,-1,""]}

可以看到有method方法名称,params 参数

因为我是有目的过来的

所以就直接奔向目标了

找到这个方法

Cached_method 里面的就有我们需要的东西了

“GetPluginList”, “GetPluginDetail”

就是这两个方法了,

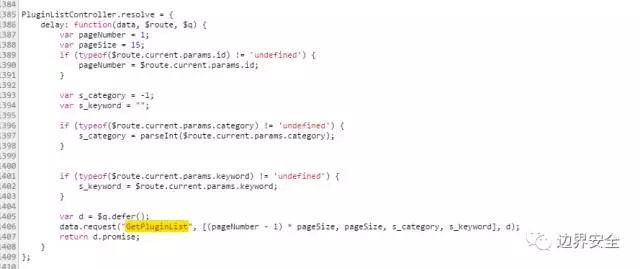

去看下对应的params需要什么

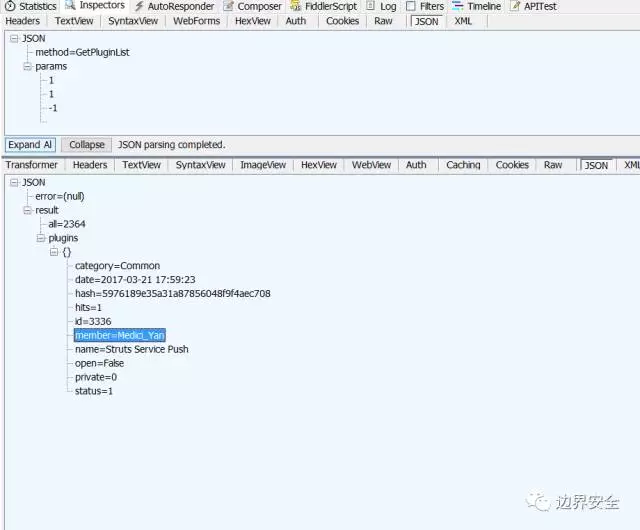

首先看看GetPluginList

请求的方式是

{“method”:“GetPluginList”,“params”:[1,1 ,-1,""]}

Params:1->查询的数量

1->页数

-1->类别 -1代表所以

“"->就是搜索的KEY 插件的名称

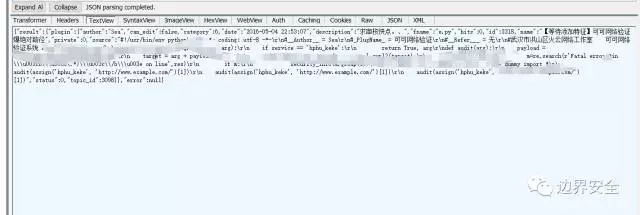

返回json格式 可以看看

重点就是all,id这两个参数 all 插件总数

id 插件的id (GetPluginDetail 要用到这个ID)

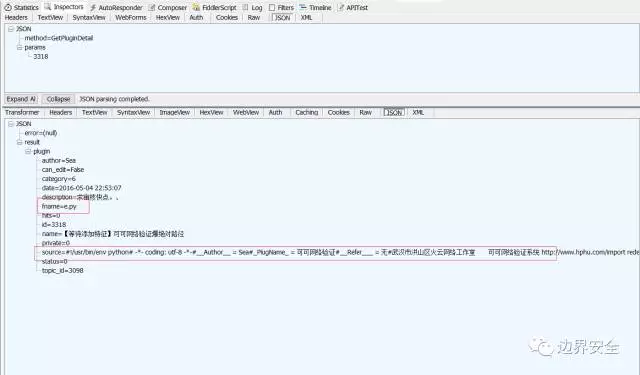

再来看看GetPluginDetail 方法是什么鬼

请求的方式是

{“method”:“GetPluginDetail”,“params”:[3318]}

Params:1->插件对应的id

看看3318的插件代码

OK,目标达成,这个点就不再深入了

最后附上一个简单的推测图

此文已在一周前提交给BugScan

大牛勿喷

原网址: 访问

创建时间: 2021-07-30 23:51:44

目录: 挖洞案例

标签: 越权